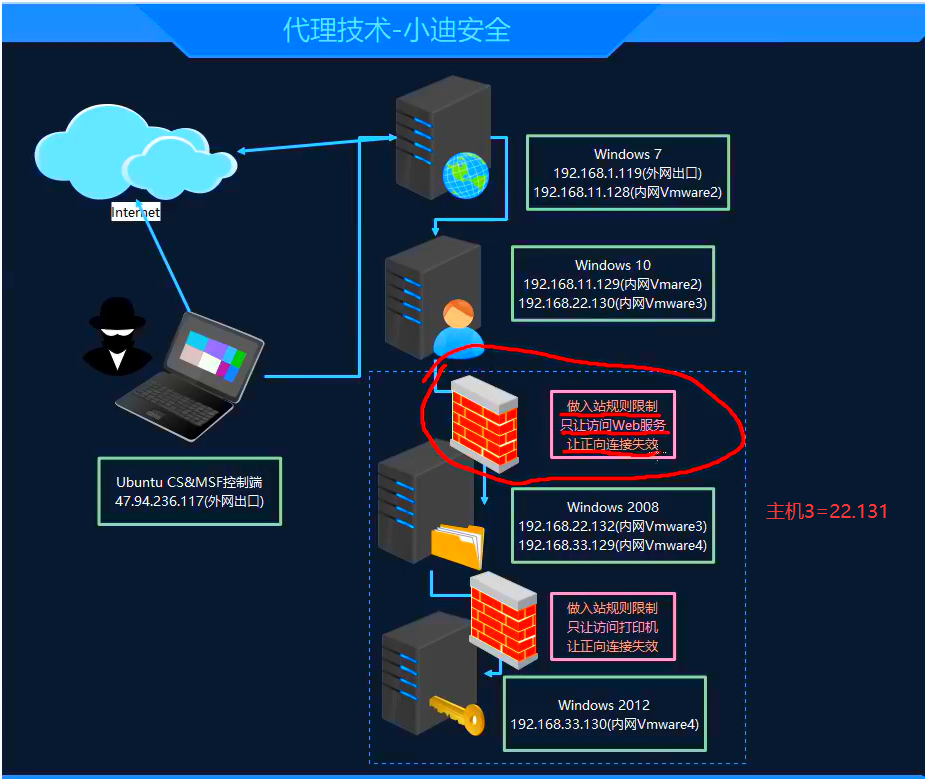

# 内网环境

环境原型文章

主机 3 / 4 限制入站规则,导致攻击机无法主动去正向连接上线

1 | 主机3: 只允许访问web服务,端口只有80开放,无法上线木马,因为木马需要绑定一个端口进行监听,但只有一个80 |

# 上线主机 1/2

- CS 开启,开启监听器生成木马给到主机 1, 主机 1 点击

exe上线主机 1

0X03 正向连接上线 shell

# 入站规 SMB 管道正向连接

被控主机 2 是不能去正向连接主机 3 出站防火墙受限,所以上线方案只能是主机 3 主动去连接主机 2, 形成反向代理 (不能直接反向给攻击机因为访问不到,要流量反弹给主机 2)

想硬刚入站规则可以用 icmp 隧道,因为 icmp 是网络层,主机 3 开放的 web 服务属于应用层,这样的话输入正向去突破了

# 主机 3 反向连接上线

被控主机 2 CS 面板右键存在代理转发功能,点击转发上线,主机 3 点击木马后,流量先给了主机 2, 然后利用转发监听器再给到了攻击机

1 | 将主机2地址设置为一个转发站,让其转发流量,供内网其他机器连接,这里转发的流量必然需要被攻击机接收,好比 |

# 主机 4 SMB 协议正面连接上线

主机 4 规则限制了入站所以主机 3 是无法正向的,3 无法访问 4; 所以硬刚入站才有反向隧道 SMB 给正向连接去使用

1 | 虽然反向连接一般是突破出战,但是这里的主机4是可以让 SMB隧道 访问的所以,反向的隧道就可以拿到突破正向 |

主机 4 环境只需要访问打印机,但是导致的问题是正向和反向正常手段都无法上线,尝试突破开放的端口 445

从主机 3 正向突破规则限制攻击主机 4, 主机 3 使用 SMB 隧道连接主机 4

1 | 正向: 存在入站规则 |

使用隧道技术更改协议,尝试是否可以硬刚入站协议,正确的隧道技术是无法突破的,其实隧道技术也只是更改了协议,我们包装过好到了目标也还是会还原为 TCP 协议,还能无法入到主机 4 规则只允许 HTTP 协议,其他全部禁止, 白名单机制

尝试采取 SMB 协议但前提是开启打印机,是一种网络文件共享协议,打印机这些默认端口开放是 445 符合我们的课程

操作

- CS 创建新的监听器,Payload 选择协议为 SMB, 但是创建之后是没有 IP + 端口的,因为它只是一种管道传输协议,并不能生成后门监听,没有任何的地址,需要借助 SMB 的横向移动手段

1 | 环境中主机3/4处于同一个网段,我们扫描它网段下其他主机,扫描出了主机的IP+开放的445端口 模拟前期信息收集 |

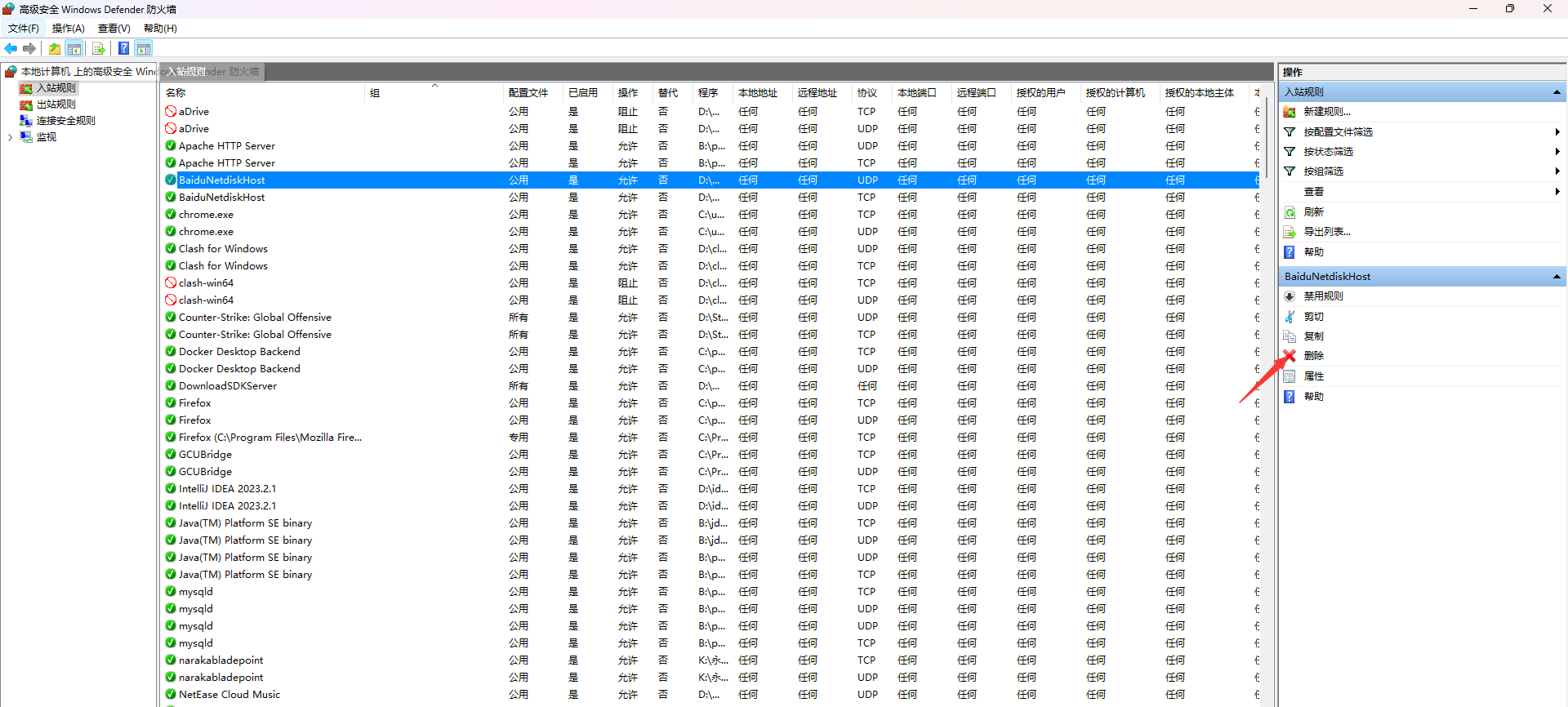

# 关闭 / 删除 / 替换

完成这些需要权限,没有权限是无法更改的,普通的单独主机还好可以尝试修改,但是如果是在域内中,成员主机的防火墙策略全部由域控组策略统一管理,我们无法做到这些操作

1 | 适用于: |

实战情况下我们拿下主机只是拿下了 shell 并没有图形化,所以可以通过命令去进行删除防火墙规则

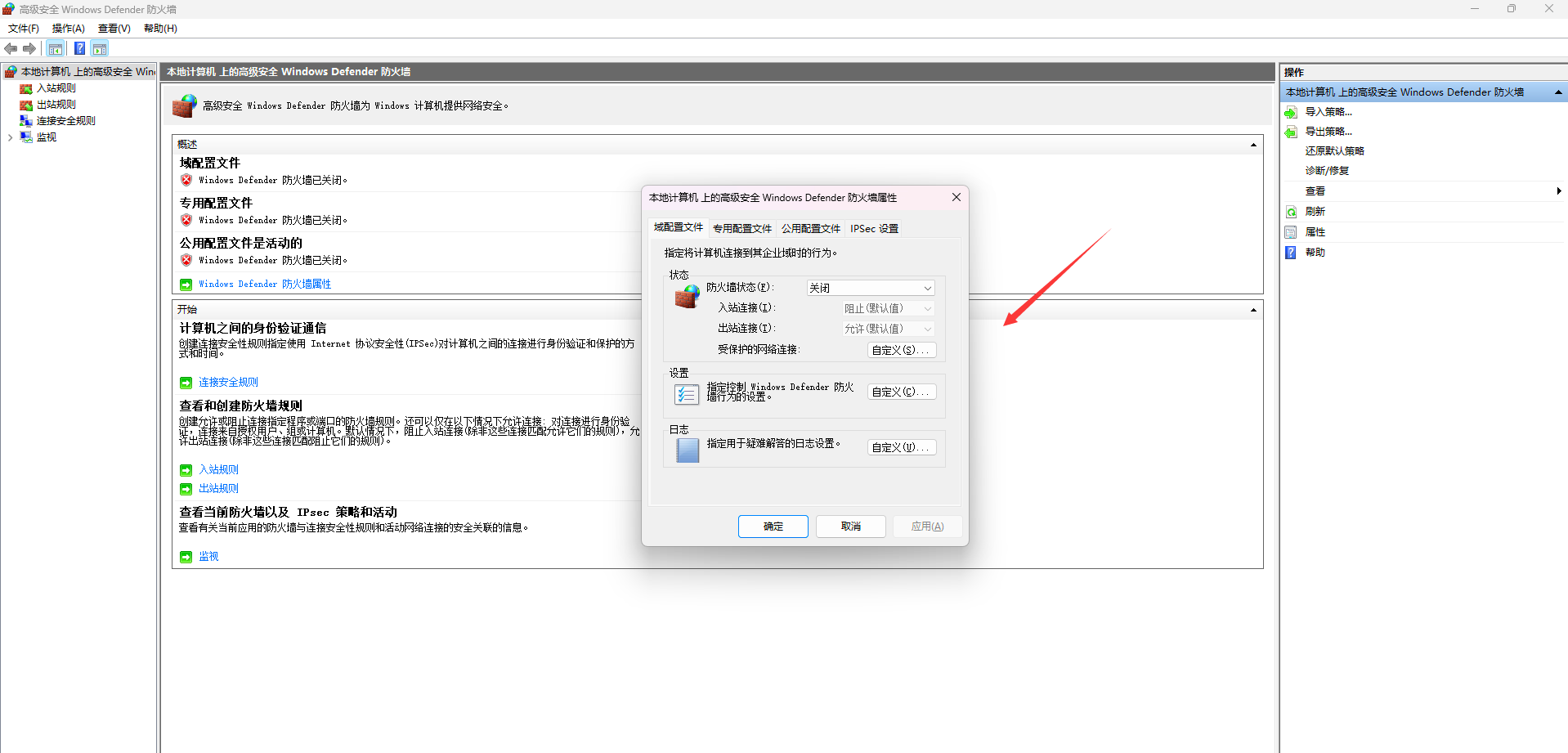

# 关闭防火墙

拿下主机权限后关闭防火墙

# 删除入站规则

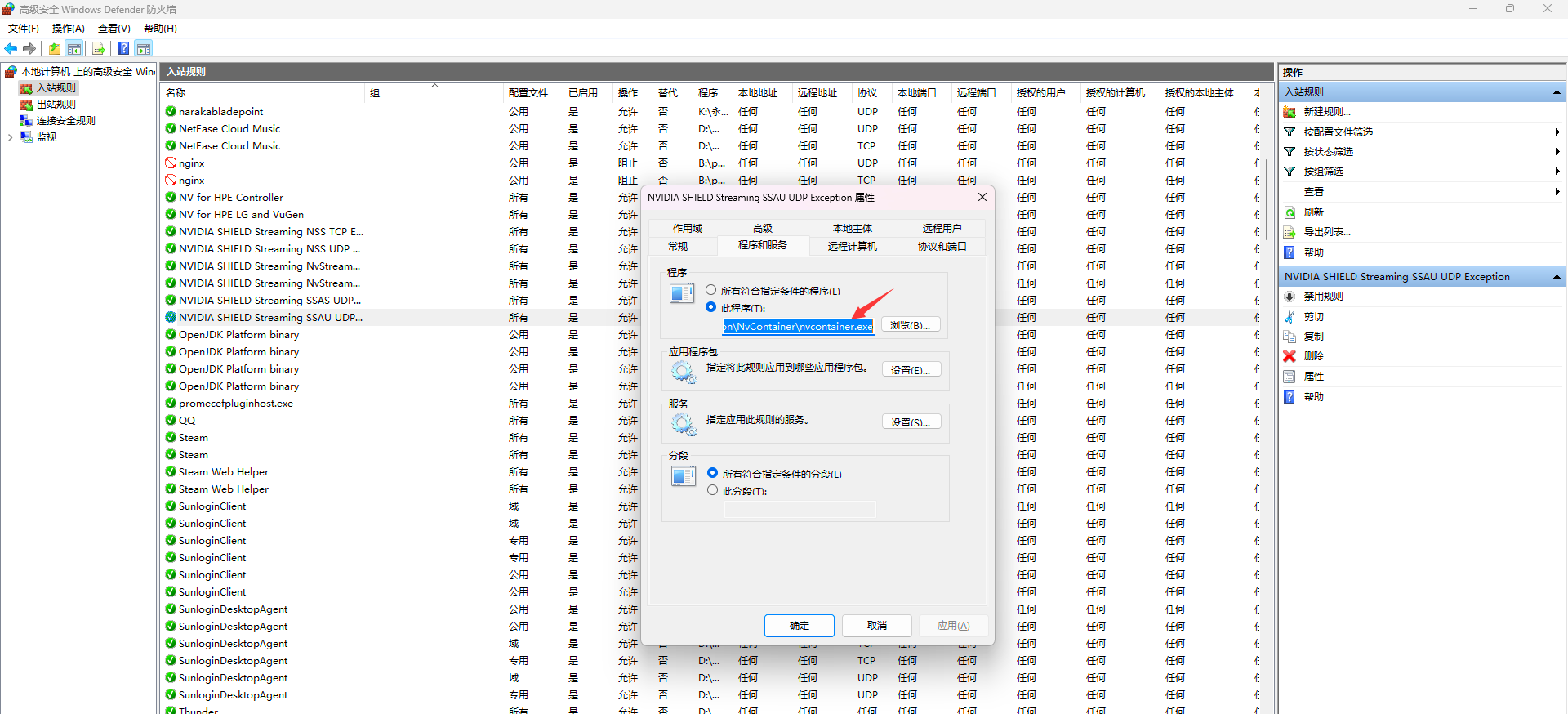

# 替换白名单程序

将白名单程序替换为我们上线的木马,但是需要权限,如果点击白程序如果没有允许的话,那么我们可以尝试替换了,我们的恶意程序成为了白名单